Dentro del mensaje ICMP Time Exceeded se analizará el de código 0: Time to Live exceeded in Transit (11/0). En primer lugar, inicia el monitor de red para capturar paquetes IP relacionados con la máquina del alumno y ejecuta el comando:

C:\> ping –i 1 –n 1 10.3.7.0

5.a. Finaliza la captura e indica máquina que envía el mensaje “ICMP Time to Live exceeded in Transit”... ¿Puedes saber su IP y su MAC? (identifica la máquina en la topología del anexo)

Su IP es 142.20.43.230 y su Mac 00:07:0e:8c:8c:ff. Observando el esquema de la topología de red del laboratorio lo i

dentificamos como Cisco 1720.

Inicia de nuevo la captura y ejecuta a continuación el comando:

C:\> ping –i 2 –n 1 10.3.7.0

5.b. Finaliza la captura y determina qué máquina envía ahora el mensaje “ICMP Time to Live exceded in Transit”... Averigua y anota la IP y la MAC origen de este mensaje de error. ¿Pertenecen ambas direcciones a la misma máquina? (identifica las máquinas en la topología del anexo)

La IP y MAC origen de este mensaje de error son 10.4.2.5 y 00:07:0e:8c:8c:ff respectivamente. No pertenecen a la misma máquina, la MAC es la de mi puerta de enlace que es el Router Cisco 1720 y la dirección IP pertenece a la máquina Cisco 2513. No conozco la Mac de Cisco 2513 porque está fuera de mi red local.

Por último, inicia de nuevo la captura y realiza un ping a la siguiente dirección:

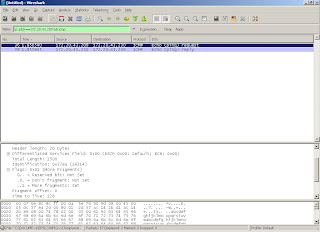

C:\> ping –i 50 –n 1 10.3.7.12

5.c. Finaliza la captura y observa el mensaje de error ICMP que aparece en el monitor de red. ¿Qué tipo y código tiene asociado ese mensaje? ¿Qué crees que está sucediendo al intentar conectarte a esa máquina y obtener ese mensaje de error? ¿En qué subred estaría ubicada?

El mensaje de error tiene asociado tipo 11 (Time to live exceed) y código 0 (Time to live exceed in transit).

Que no se ha encontrado la máquina que pertenece a esa IP en el tiempo indicado (50 saltos). Se está produciendo un bucle entre las máquinas 10.3.2.0 y 10.3.7.0 hasta que agotan el TTL y nos envía el router éste mensaje de error.

Estaría ubicada en la subred 10.3.0.0 situada entre esas máquinas.